Consejos para el enfoque Defense-in-depth y arquitectura Zero Trust

Consejos para el enfoque Defense-in-depth y arquitectura Zero Trust

Con el crecimiento de la convergencia entre OT e IT, casi todas las organizaciones industriales han comenzado a fortalecer la seguridad de sus redes y a implementar medidas de ciberseguridad para proteger sus operaciones. Esto se debe principalmente a que las infraestructuras críticas y las instalaciones de fabricación son más vulnerables a los ciberataques. Estas preocupaciones están justificadas, como lo demuestran las frecuentes noticias sobre empresas que deben detener sus líneas de producción por más de un día debido a ataques cibernéticos. Además de las pérdidas financieras, los ciberataques también pueden dañar la reputación de una empresa si se hacen públicos. Cada vez más empresas están siendo víctimas de ataques de ransomware y algunas de las principales empresas de la industria, a pesar de haber tomado medidas preventivas, siguen siendo objetivos. Estos incidentes subrayan el alto riesgo de un mundo interconectado y la realidad de que ninguna organización está exenta de ciberataques.

En este artículo, exploraremos dos de las arquitecturas de seguridad más comunes utilizadas en la actualidad y compartiremos algunos consejos para ayudar a las organizaciones industriales a implementarlas en entornos OT únicos.

Los enfoques de Defensa en Profundidad y Zero Trust

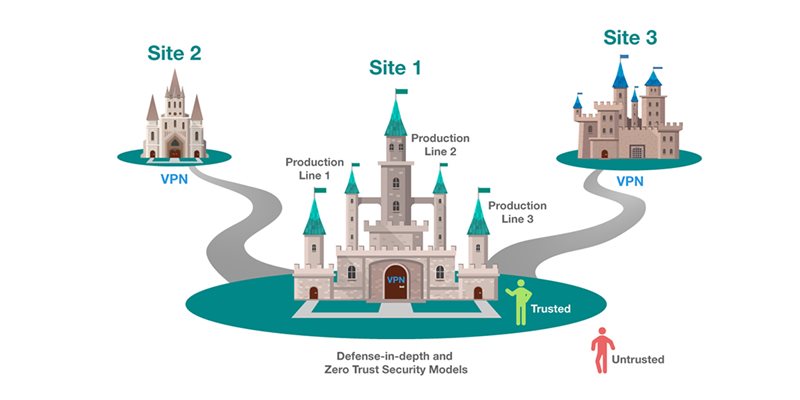

El enfoque inicial de la arquitectura de confianza cero (Zero Trust), como se indica en la publicación especial 800-207 del NIST, es otorgar solo los privilegios de acceso mínimos a aquellos que necesitan operar en la red. Esto evitará la situación en la que alguien tenga una razón legítima para acceder a la red, pero se le dé innecesariamente acceso sin restricciones a partes de la red a las que no necesita acceder, lo que aumenta las posibilidades de que ocurra una violación de la ciberseguridad.

Ahora consideraremos el enfoque de defensa en profundidad (Defense-in-depth), que contiene múltiples capas de protección de seguridad para reforzar la seguridad de la red para las operaciones industriales. La razón detrás de esto es que tendrá una segunda oportunidad para proteger zonas y conductos si falla la primera capa de protección. De acuerdo con la norma de ciberseguridad IEC 62443, es necesario iniciar este proceso mediante la partición de las áreas en función de los niveles de protección requeridos. Cada partición se denomina zona y todos los dispositivos de comunicación dentro de ella comparten el mismo nivel de seguridad, lo que significa que todos tienen el mismo nivel de protección. Si desea mejorar aún más la seguridad, es posible colocar una zona dentro de otra zona con medidas de seguridad adicionales.

Al combinar los dos enfoques que acabamos de considerar, puede crear operaciones industriales bien defendidas con capas de protección como base y, a continuación, agregar más protección agregando el mecanismo de confianza cero para garantizar que el acceso esté restringido solo a aquellos que necesitan acceder a ciertas áreas de la red. Después de considerar estos dos enfoques, está claro que no existe una bala de plata para la ciberseguridad y que hay múltiples ángulos que deben tenerse en cuenta para garantizar que su red sea segura.

Ejemplos de implementación de redes Zero Trust y de defensa en profundidad

Mejorar la concienciación sobre la ciberseguridad

Además de los ejemplos que acabamos de considerar sobre cómo implementar redes de confianza cero y defensa en profundidad, es muy importante mejorar la conciencia de ciberseguridad en los diferentes departamentos y asegurarse de que todos los miembros del equipo tengan la misma mentalidad con respecto a la ciberseguridad. Se debe alentar a los empleados a comprender los beneficios de seguir los requisitos técnicos de seguridad, ya que esto aumentará las posibilidades de que se cumplan las pautas.

Esto requiere:

- Respuestas de seguridad coordinadas, así como supervisión y gestión de la red

- La suposición de que todos los dispositivos y redes se verán comprometidos.

- Garantizar que existan procesos sólidos de recuperación y respuesta

Implemente una autenticación sólida para usuarios y dispositivos de red

Un escenario desafortunado que se ve a menudo en las redes industriales es cuando las credenciales de los usuarios se ven comprometidas. En el caso de las redes que no utilizan el principio de confianza cero, las credenciales de un usuario pueden ser todo lo que un actor malintencionado necesita para acceder a la red. Sin embargo, para una red que utiliza una arquitectura de confianza cero, un actor malicioso requiere no solo el control de acceso al dispositivo, sino también la autenticación y autorización del usuario. Además de eso, también se sugiere utilizar listas de confianza para un control granular de su red.

- Control de acceso a dispositivos

Mediante el uso de listas de confianza, control de velocidad y cierre de sesión de errores, los dispositivos de red solo permiten el acceso desde dispositivos de confianza que están equipados con la función de arranque seguro y evitan intentos excesivos, como ataques de fuerza bruta.

- Autenticación y autorización de usuarios

Al verificar las credenciales del usuario al iniciar sesión en los dispositivos, los dispositivos de red registrarán todos los intentos de acceso del usuario y proporcionarán el nivel más bajo de privilegios en función del rol del usuario.

- Listas de confianza

Si las organizaciones esperan reforzar la seguridad, las listas de confianza pueden ser una buena manera de controlar el tráfico de red. Una práctica común es crear una lista de confianza para las direcciones IP y los puertos de servicio y aprovechar la tecnología de inspección profunda de paquetes para controlar granularmente la red con características como privilegios de lectura o escritura.

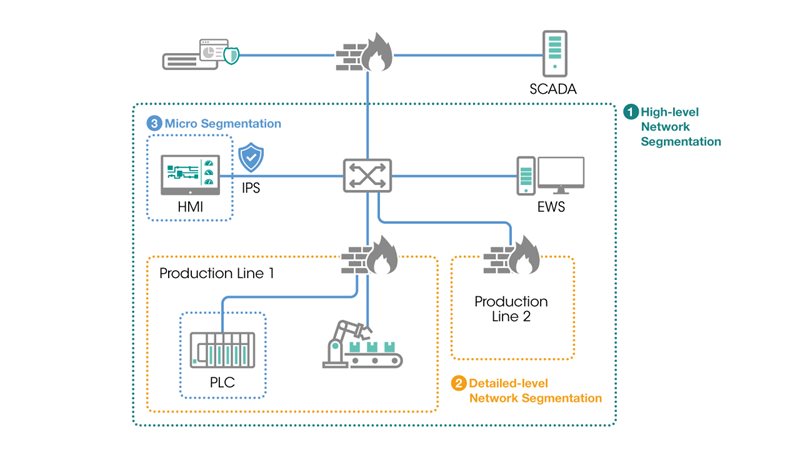

Utilice la segmentación de red para lograr una seguridad de defensa en profundidad

Las conexiones remotas son una parte esencial de los sistemas de control industrial, que deben gestionarse de forma eficaz. Al mismo tiempo, las amenazas internas siguen suponiendo un riesgo para la red. Se deben tomar medidas para garantizar que se minimice el riesgo que plantean ambos escenarios. Una segmentación de red adecuada puede evitar que los actores maliciosos accedan a toda la red si comprometen las conexiones remotas, o si hay una amenaza interna para el sistema, impedirá que la persona obtenga acceso a toda la red.

- Segmentación de la red

Las redes segmentadas pueden evitar que los actores maliciosos se muevan lateralmente a través de las redes. A menudo, las organizaciones implementan firewalls entre las redes de TI y OT para crear una segmentación de red de alto nivel. Sin embargo, una vez que un actor malintencionado compromete las credenciales del usuario, es muy probable que la persona pueda acceder a los dispositivos y a las redes de la red OT, si la red no está segmentada adecuadamente. Hay varios enfoques que se pueden adoptar para ayudar a lograr la segmentación de la red, incluida la implementación de firewalls. Uno de los beneficios de usar un firewall es que ayuda a los administradores a establecer zonas en la red para permitir que solo el tráfico permitido se transfiera de una zona a otra. Además, las políticas y reglas de seguridad, como las direcciones IP y la autorización solo de los puertos que están en uso, ayudarán a segmentar la red en secciones más pequeñas y fáciles de administrar para garantizar que solo se permita el tráfico necesario en la red.

- Microsegmentación

Uno de los muchos activos críticos en los sistemas de control industrial son los controladores de movimiento. Cuando activos críticos como estos se ven comprometidos, puede detener la producción o incluso causar daños que podrían poner en riesgo la seguridad de las personas. Por lo tanto, los propietarios de activos pueden implementar sistemas de prevención de intrusiones industriales para contener los ciberataques dentro de ciertas zonas y proteger los activos críticos.

Además, el monitoreo continuo de la actividad anómala de los usuarios y dispositivos en las redes puede ayudar a reducir la propagación del ataque y permitir que el personal restaure la red más rápido.

Navegue el laberinto de la ciberseguridad con las soluciones de seguridad de red de Moxa

Como líder en redes industriales durante 35 años, Moxa está comprometida con el desarrollo de soluciones de red seguras y confiables que identifiquen y mitiguen de manera proactiva las amenazas cibernéticas en entornos de OT. Para cumplir con este compromiso, Moxa sigue estrictamente las prácticas de seguridad por diseño para desarrollar dispositivos de red con características de seguridad basadas en el estándar de ciberseguridad IEC 62443-4-2. Las características prácticas de seguridad pueden ayudar a las organizaciones a realizar redes de confianza cero. Moxa también utiliza las capacidades del sistema de prevención de intrusiones OT distribuidas y enrutadores seguros industriales con inspección profunda de paquetes OT para perfeccionar la defensa en profundidad de las redes industriales.

Para obtener más información sobre las soluciones de seguridad de red y ciberseguridad de Moxa, solicite el catálogo de conectividad industrial disponible a través de Tempel Group en Colombia.